概要

TROCCOにてSAML認証によるSSOを行う方法についてのDocsです。

SSOについて

Single Sign On(SSO)とは、1組のID・パスワードによる認証を一度行うだけで、複数のWebサービスやアプリケーションにログインできるようにする仕組みのことです。

SAML認証によるSSOは、Essentialプラン以上の契約アカウントでのみ、ご利用いただけます。

SSOを導入するメリット

以下のようなメリットが考えられます。

- 1組のID・パスワードを記録するだけでよいため、利便性が向上する。

- 利用するサービスの数だけパスワードを管理する必要性がなくなる。

- 社員ごとに利用可能なサービスを一括で管理できるため、管理者の負担が軽減する。

SAML認証について

TROCCOでは、SSOの認証方式としてSecurity Assertion Markup Language(SAML)方式を採用しています。

SAML方式では、認証情報を提供する側がIdentity Provider(IdP)、認証情報を利用する側がService Provider(SP)と定義されます。

以下では、IdP(Okta、Entra ID、Onelogin、GMOトラスト・ログインなど)とSP(TROCCO)に分けて、それぞれの設定手順を説明します。

TROCCOでは、SSOのログインフローとしてIdP Initiated SSOを採用しています。

SSOを利用してTROCCOにログインする際は、IdP(Okta、Entra ID、Onelogin、GMOトラスト・ログインなど)側からログインしてください。

なお、GMOトラスト・ログインのIdP側の設定手順に関しては、TROCCO のSAML認証の設定方法よりご確認いただけます。

設定手順

事前準備

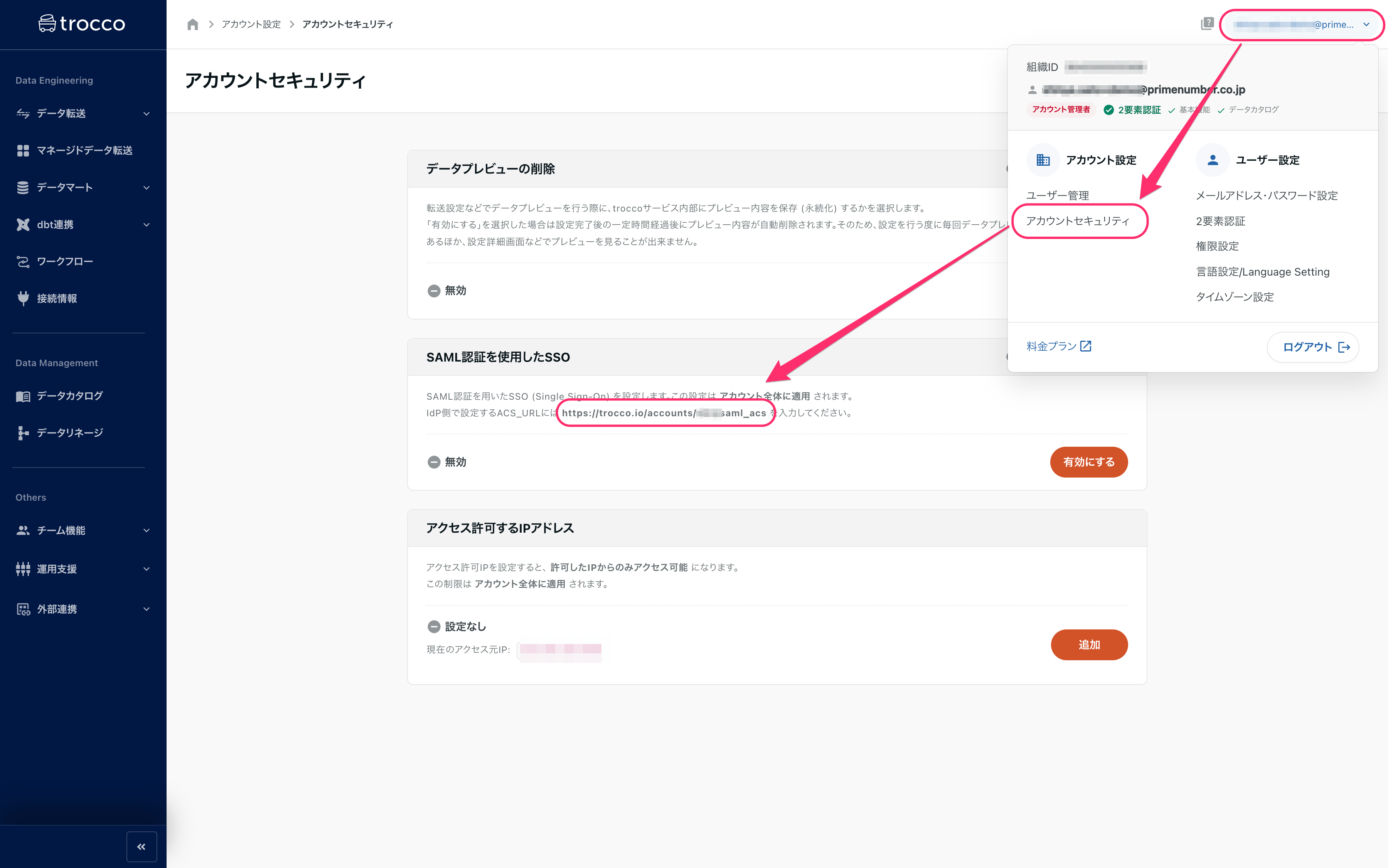

IdP側の設定を行う際に、TROCCOが指定するAssertion Consumer Service URL(ACS_URL)が必要となります。

ACS_URLは、TROCCOアカウントごとに異なります。

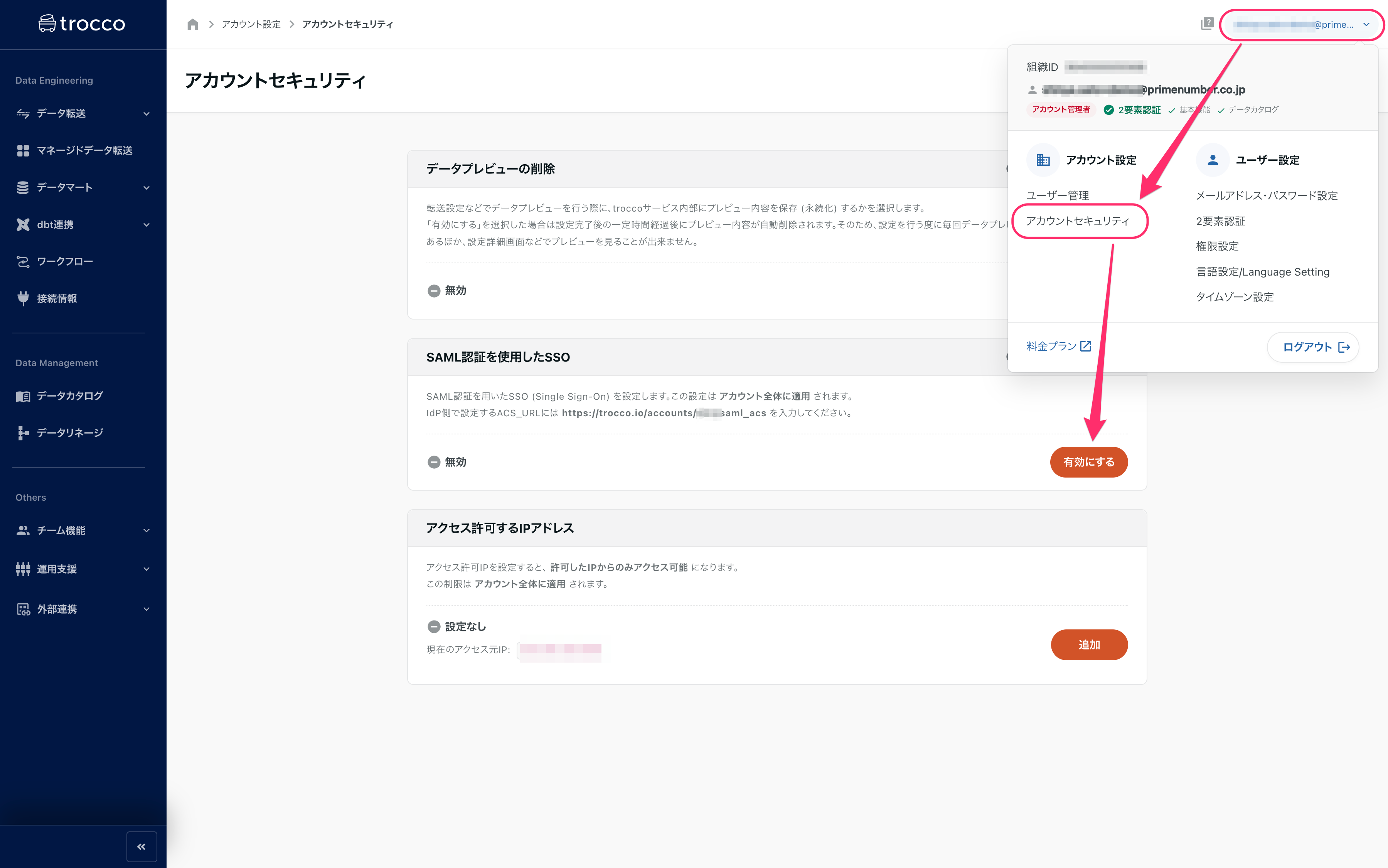

TROCCO画面右上のメールアドレス部分>アカウントセキュリティを順にクリックし、SAML認証を使用したSSO配下にあるURLを確認してください。

IdPにTROCCOを登録する際、アプリロゴのアップロードが必要となることがあります。

TROCCOのロゴは、弊社ホームページからダウンロードできます。

IdP側の設定

以下を設定します。

- IdPに、TROCCOをSPとして登録する

- 登録したSP(TROCCO)に、ユーザーやグループをアサインする

- IdPメタデータを取得する

IdPにTROCCOを登録する際に必要となる情報

以下は、IdPにTROCCOをSPとして登録する際に必要となる情報です。

- Assertion Consumer Service URL(ACS_URL)

- 事前準備にて取得したACS_URLを指定します。

- SP Entity ID

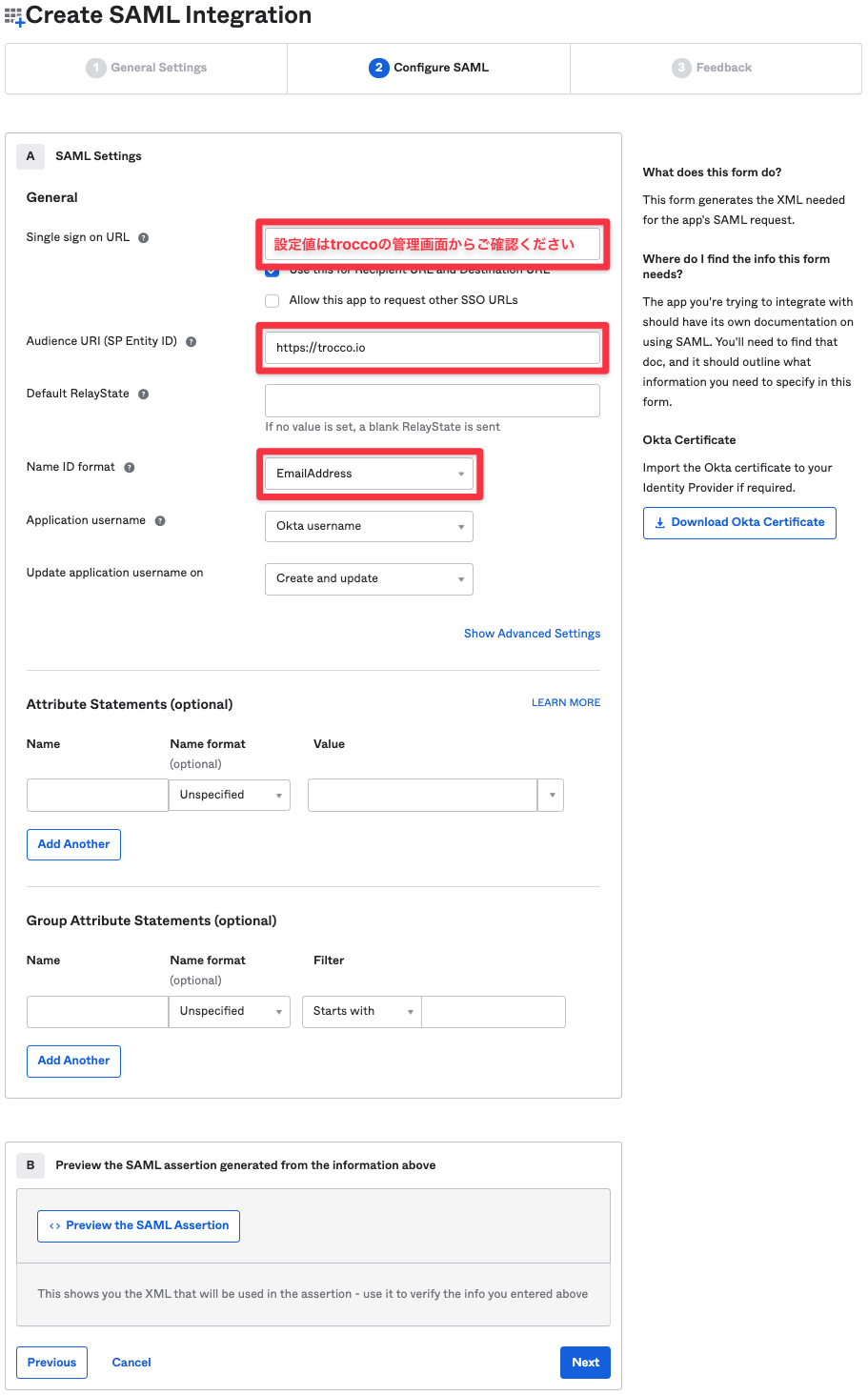

https://trocco.ioを指定します。

- NameID Format

Email(またはEmailAddress)を指定します。

IdPによっては、入力項目名に別の名称が用いられることがあります。以下は代表的な例です。

- ACS_URL:Single sign on URL

- SP Entity ID:Audience URI

以下で、Oktaを例に設定手順を説明します。

STEP1 TROCCOをSPとして登録する

-

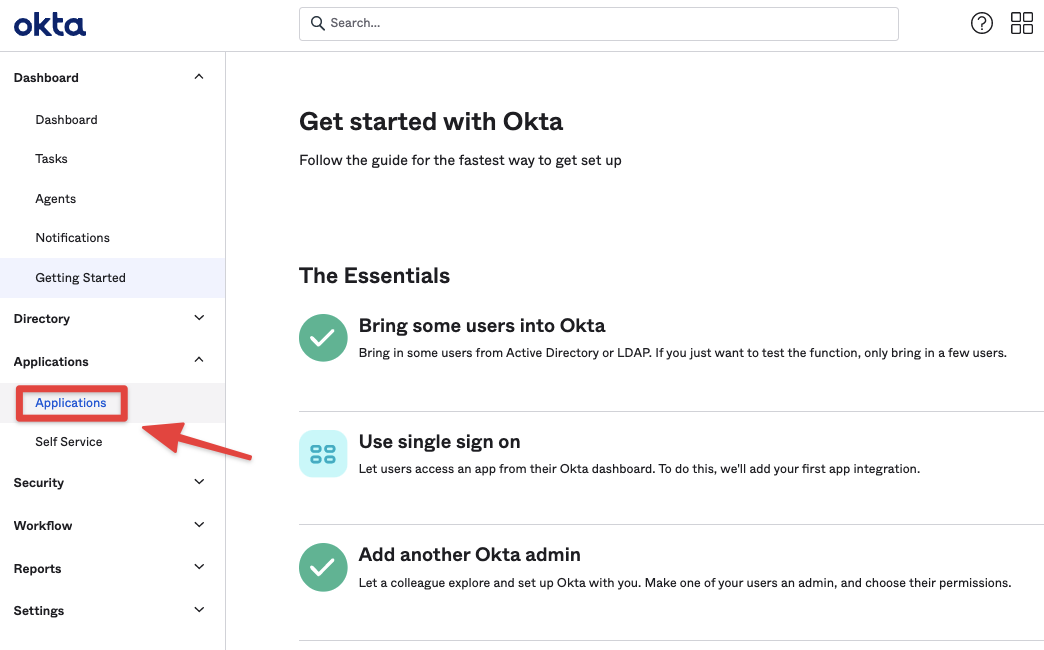

Oktaの管理画面のメニューから、Applications>Applicationsの順にクリックします。

-

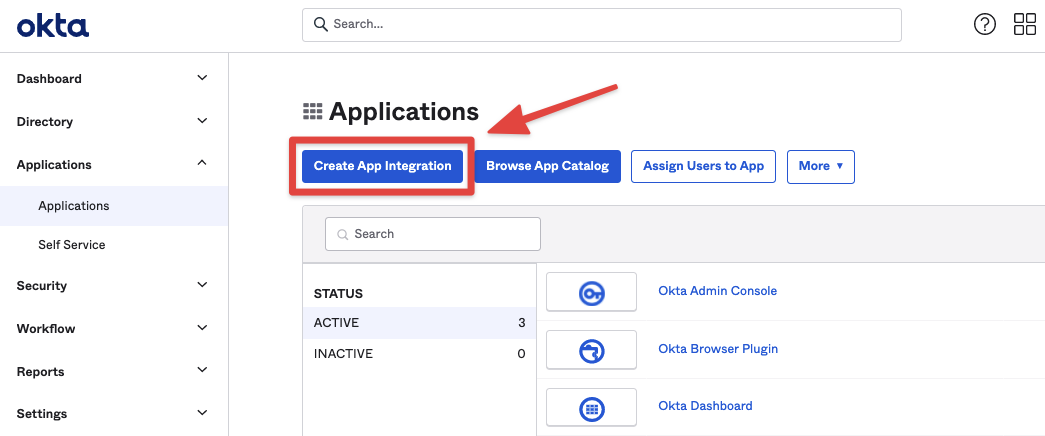

Create App Integrationをクリックします。

-

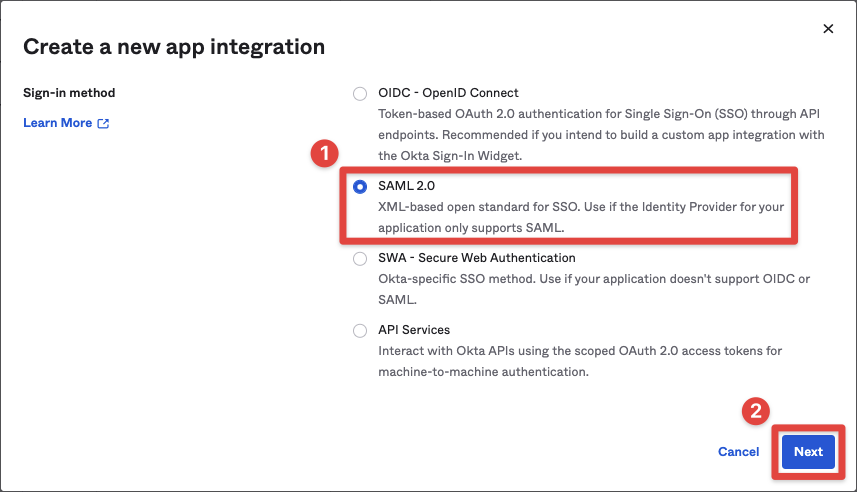

SAML 2.0を選択し、Nextをクリックします。

-

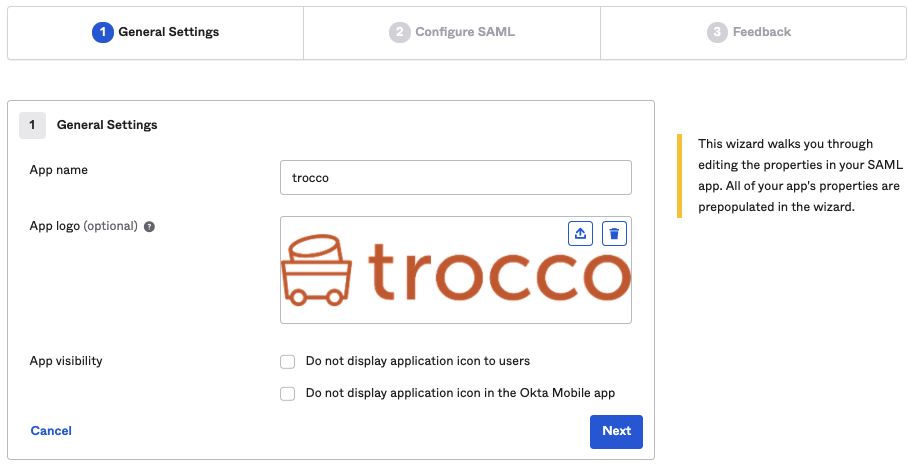

General Settingsにて適宜設定し、Nextをクリックします。

- App Nameには

troccoと入力してください。

- App Nameには

-

Configure SAMLにて適宜設定し、Nextをクリックします。

- IdPにTROCCOを登録する際に必要となる情報を参照し、各設定値を指定してください。

- IdPにTROCCOを登録する際に必要となる情報を参照し、各設定値を指定してください。

-

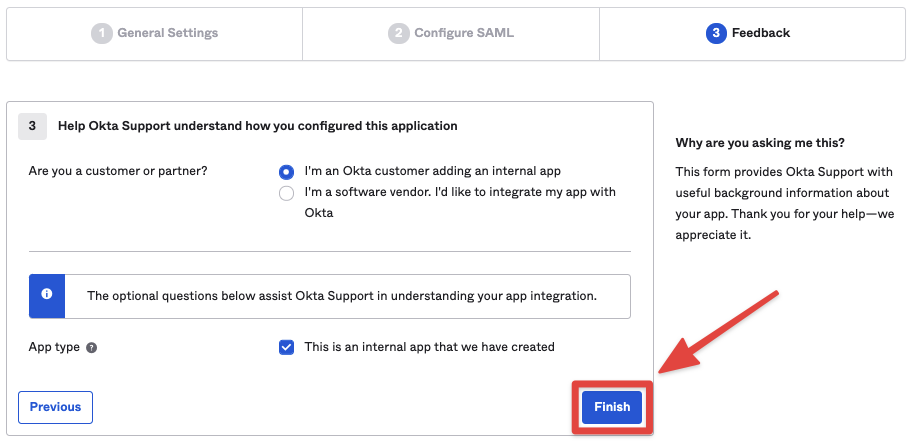

Feedbackに適宜回答し、Finishをクリックします。

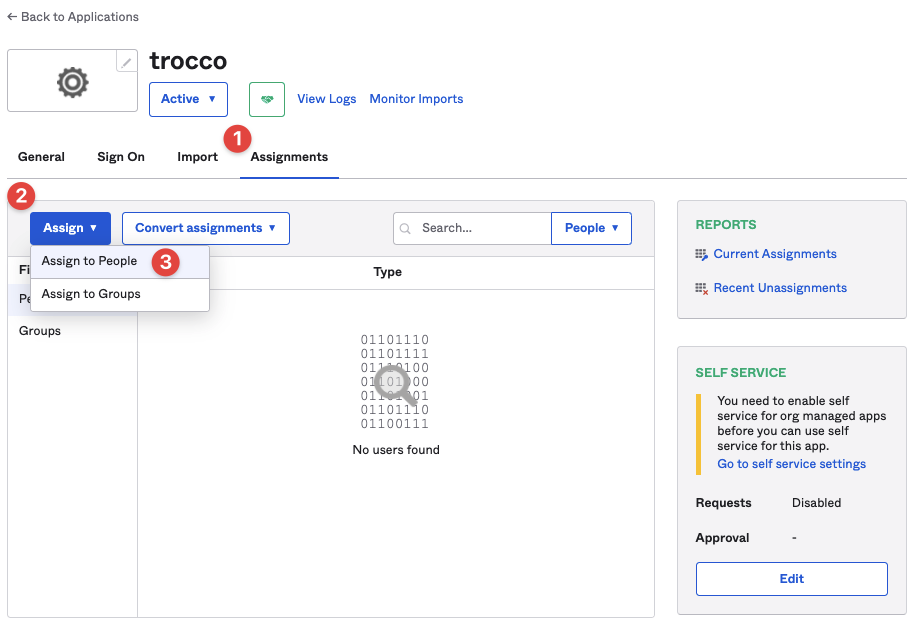

STEP2 ユーザーやグループをアサインする

Assignments>Assignの順にクリックし、Assign to PeopleまたはAssign to Groupsから適宜アサインしてください。

STEP3 IdPメタデータを取得する

-

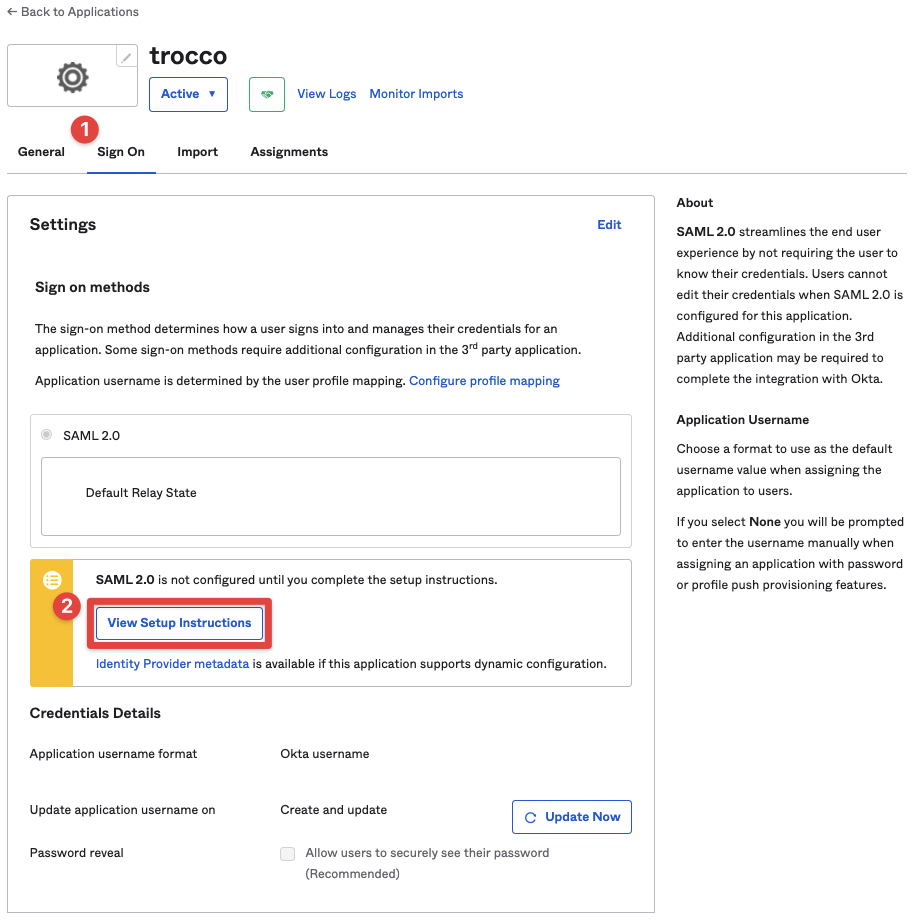

Sign On>View Setup Instructionsの順にクリックします。

-

表示された画面の下部にあるOptionalをクリックします。

Provide the following IDP metadata to your SP providerが表示されます。

表示されているメタデータを記録してください。

Entra ID(旧Azure AD)をご利用の場合は、サインオンURL、リレー状態、ログアウトURLの設定は不要です。

識別子および応答URLを設定してください。

- 識別子

https://trocco.io/を指定します。

- 応答URL

- 事前準備にて取得したACS_URLを指定します。

TROCCO(SP)側の設定

TROCCOにIdPメタデータを登録します。

-

TROCCO画面右上のメールアドレス部分>アカウントセキュリティを順にクリックし、SAML認証を使用したSSOから有効にするをクリックします。

-

STEP3 IdPメタデータを取得するで取得した値を入力し、保存をクリックします。

TROCCOへのログイン方法としてパスワード認証を無効にし、SSOのみを利用する場合は、SAML認証によるログインを必須にするを有効にしてください。

SAML認証を設定する前と同様に、ユーザーを招待できます。

ただしこの際に、IdPでアサインしたユーザーのメールアドレスとTROCCOに追加するメールアドレスを必ず一致させてください。