개요

TROCCO에서 SAML 인증을 통한 SSO를 수행하는 방법에 대한 도움말 페이지입니다.

SSO에 대하여

SSO(Single Sign On)는 한 번의 아이디와 비밀번호 인증만으로 여러 웹 서비스나 애플리케이션에 로그인할 수 있도록 하는 시스템을 말한다.

SAML 인증을 통한 SSO는 Essential 플랜 이상의 계약 계정에서만 사용할 수 있습니다.

SSO 도입의 장점

다음과 같은 장점이 있습니다.

- 아이디와 비밀번호 한 세트만 기록하면 되므로 편의성이 향상된다.

- 이용하는 서비스 수만큼 비밀번호를 관리할 필요가 없어진다.

- 직원별로 사용 가능한 서비스를 일괄적으로 관리할 수 있어 관리자의 부담을 줄일 수 있다.

SAML 인증에 대하여

TROCCO에서는 SSO의 인증 방식으로 SAML (Security Assertion Markup Language) 방식을 채택하고 있습니다.

SAML 방식에서는 인증정보를 제공하는 측을 Identity Provider( IdP ), 인증정보를 이용하는 측을 Service Provider( SP )로 정의합니다.

아래에서는 IdP (Okta, Entra ID, Onelogin, GMO Trust Login 등)와 SP( TROCCO)로 구분하여 각각의 설정 절차를 설명합니다.

TROCCO는 SSO 로그인 흐름으로 IdP Initiated SSO를 채택하고 있습니다.

SSO를 이용하여 TROCCO에 로그인할 때는 IdP (Okta, Entra ID, Onelogin, GMO 트러스트 로그인 등) 측에서 로그인해 주십시오.

GMO 트러스트 로그인의 IdP 측 설정 절차는 TROCCO의 SAML 인증 설정 방법에서 확인하실 수 있습니다.

설정 절차

사전 준비

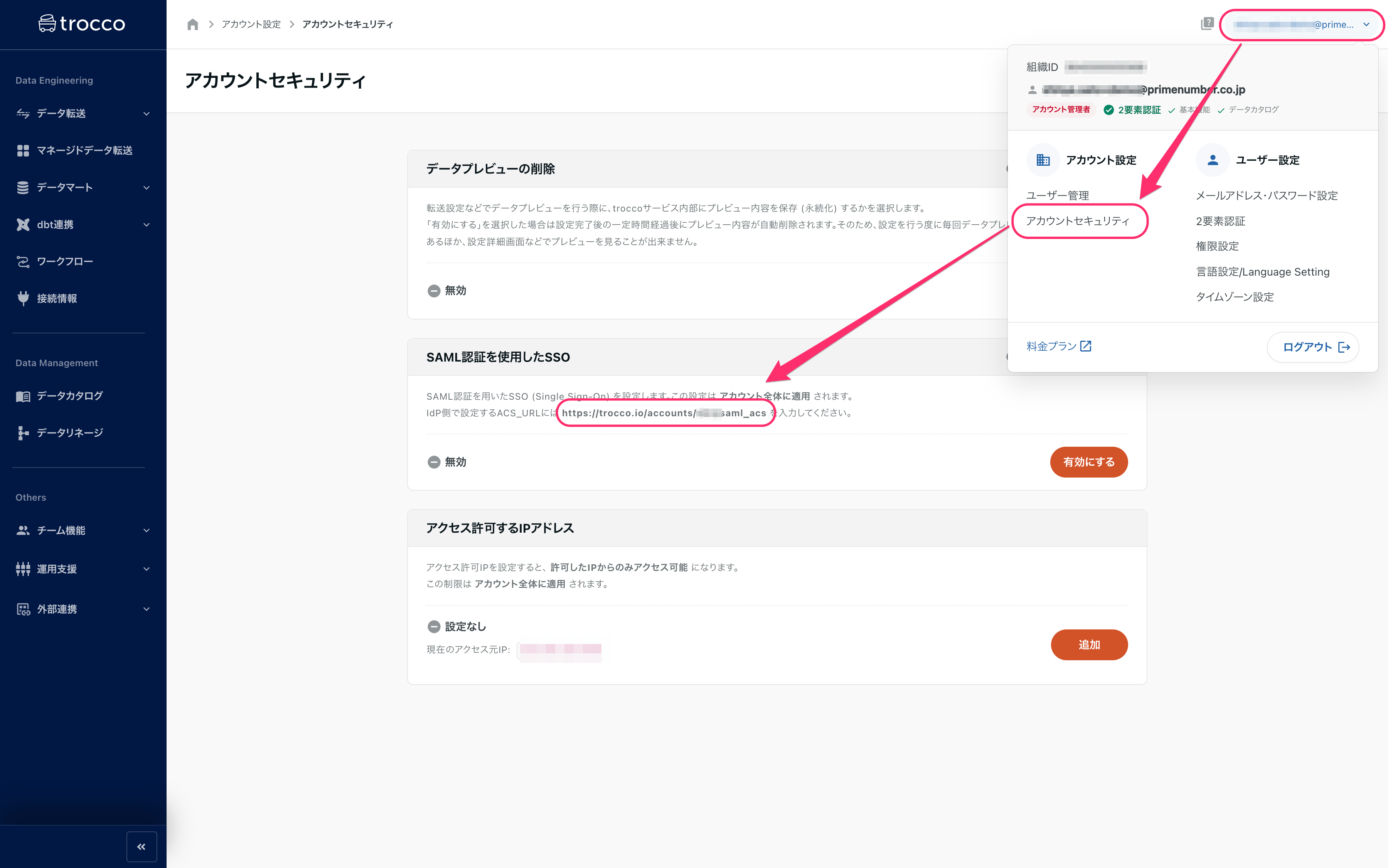

IdP 측 설정 시 TROCCO가 지정한 Assertion Consumer Service URL( ACS_URL )이 필요합니다.

ACS_URL은 TROCCO 계정마다 다릅니다.

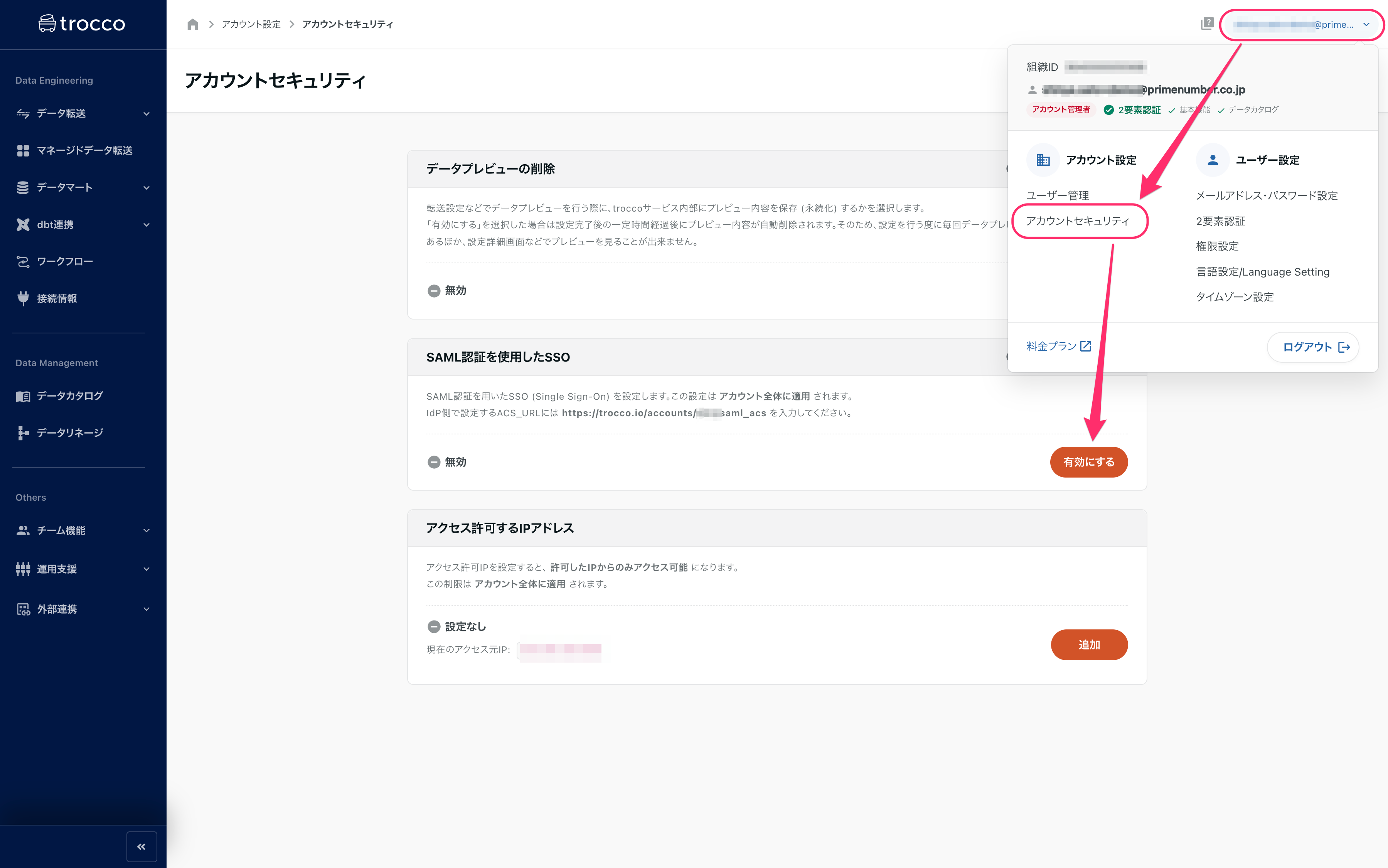

TROCCO 화면 우측 상단의 이메일 주소 부분 > 계정 보안을 클릭한 후, SAML 인증을 사용한 SSO 아래에 있는 URL을 확인해주세요.

IdP에 TROCCO를 등록할 때 앱 로고를 업로드해야 할 수 있습니다.

TROCCO의 로고는 당사 홈페이지에서 다운로드할 수 있습니다.

IdP 측 설정

크게 다음 세 가지 설정을 합니다.

1. IdP에 TROCCO를 SP로 등록합니다.

2. 등록한 SP(TROCCO)에 사용자 및 그룹을 할당한다.

3. IdP 메타데이터 가져오기

IdP에 TROCCO를 등록할 때 필요한 정보

다음은 IdP에 TROCCO를 SP로 등록할 때 필요한 정보입니다.

- Assertion Consumer Service URL(ACS_URL)

- 사전 준비에서 취득한 ACS_URL을 지정합니다.

- SP Entity ID

https://trocco.ioを指定します.

- NameID 형식

Email(또는EmailAddress)을 지정합니다.

IdP에 따라 입력 항목 이름에 다른 명칭이 사용될 수 있습니다. 다음은 대표적인 예입니다.

- ACS_URL:Single sign on URL

- SP Entity ID:Audience URI

아래에서는 Okta를 예로 들어 설정 방법을 설명합니다.

STEP1 TROCCO를 SP로 등록하기

-

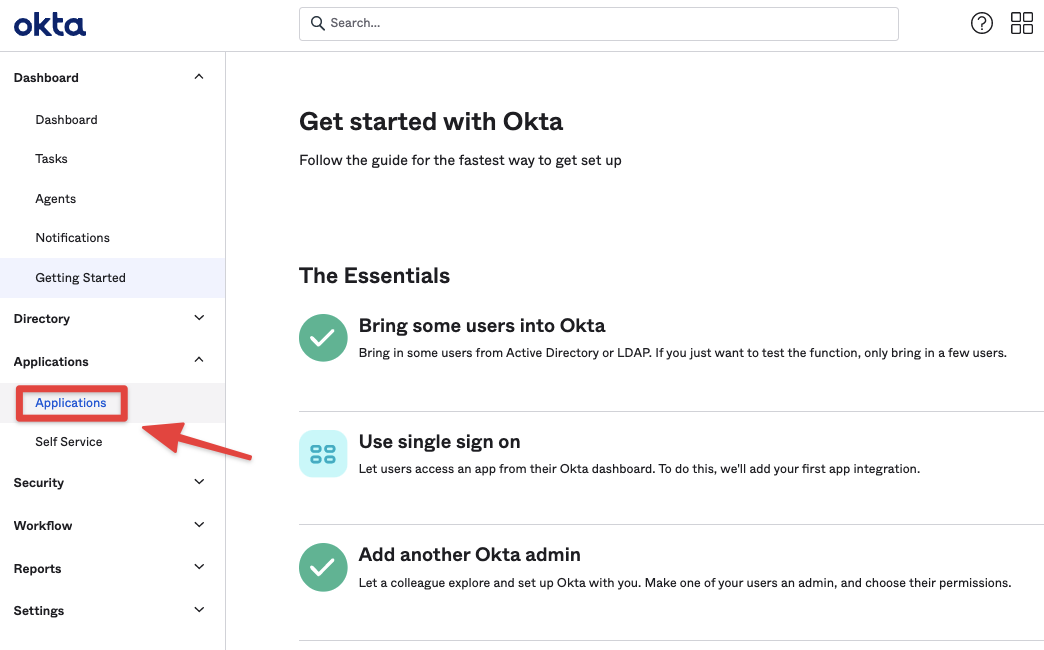

Okta 관리자 화면의 메뉴에서 Applications > Applications를 클릭합니다.

-

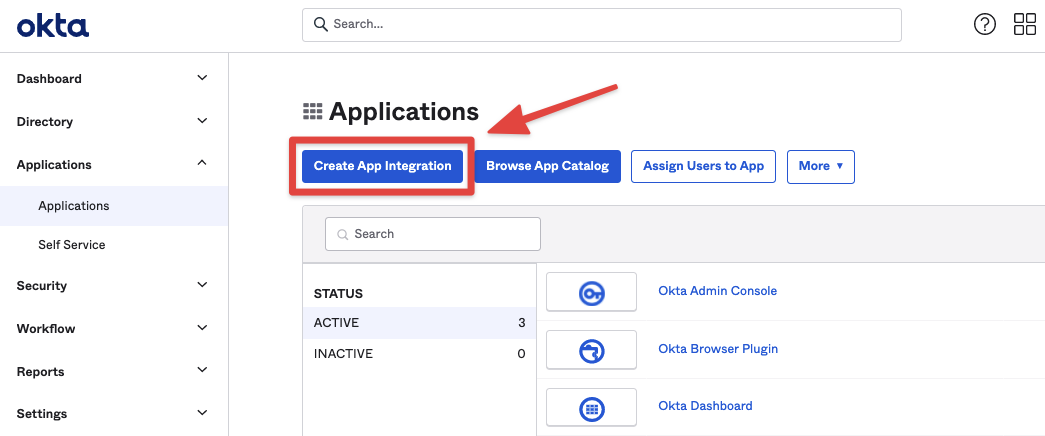

Create App Integration을 클릭합니다.

-

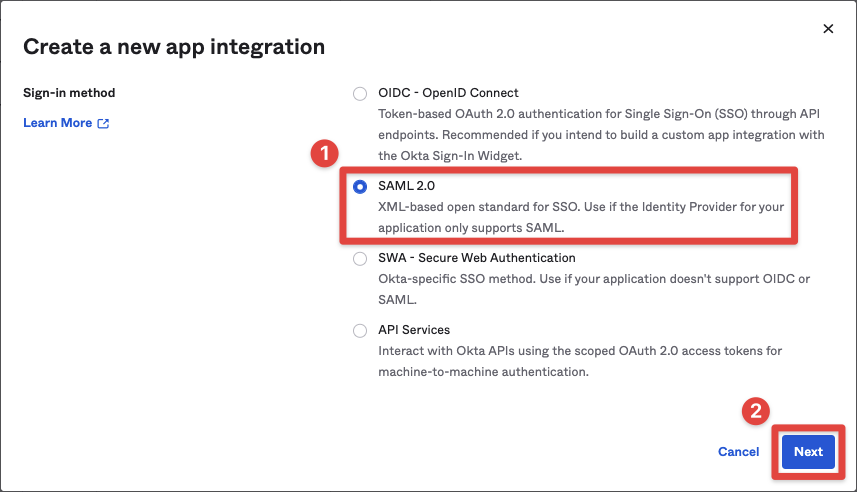

SAML 2.0을 선택하고 Next를 클릭한다.

-

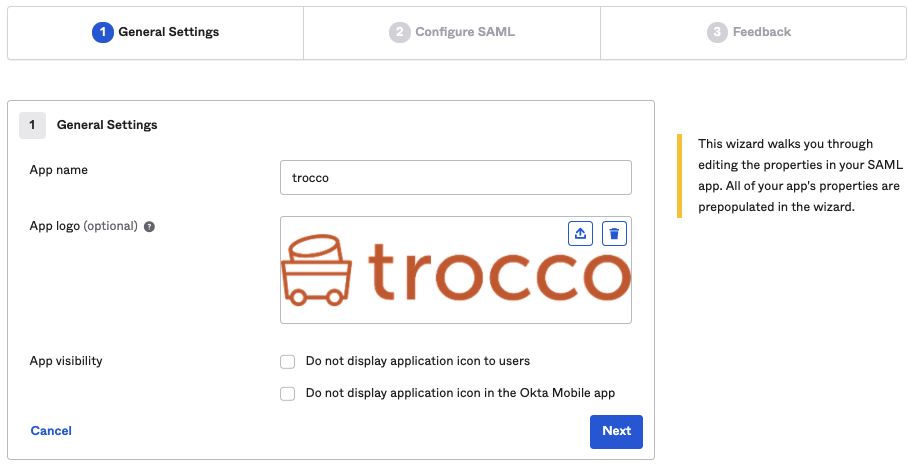

General Settings에서 적절히 설정하고 Next를 클릭합니다.

- App Name에

trocco를입력하세요.

- App Name에

-

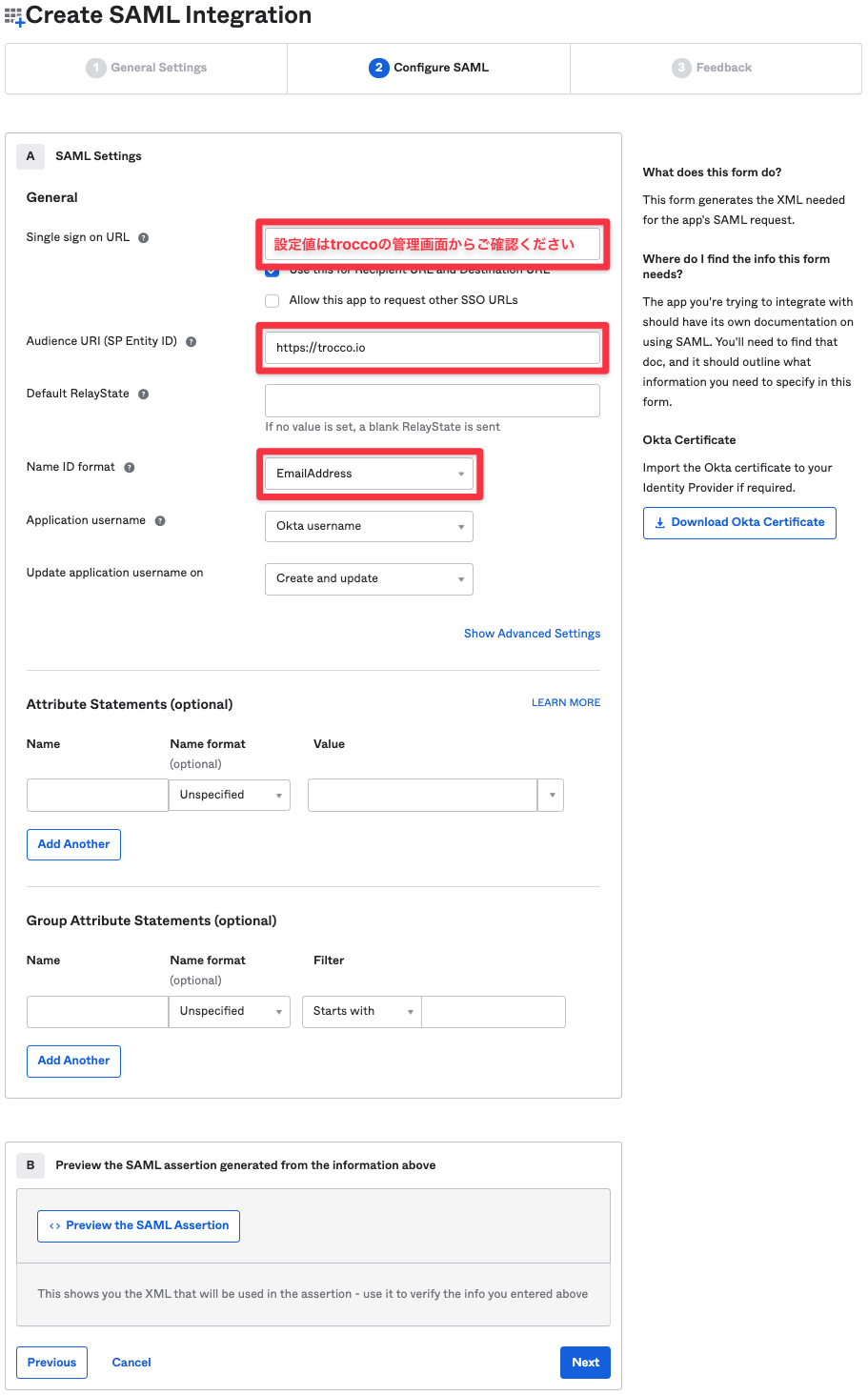

Configure SAML에서 적절히 설정하고 Next를 클릭합니다.

- IdP에 TROCCO를 등록할 때 필요한 정보를 참고하여 각 설정값을 지정하십시오.

- IdP에 TROCCO를 등록할 때 필요한 정보를 참고하여 각 설정값을 지정하십시오.

-

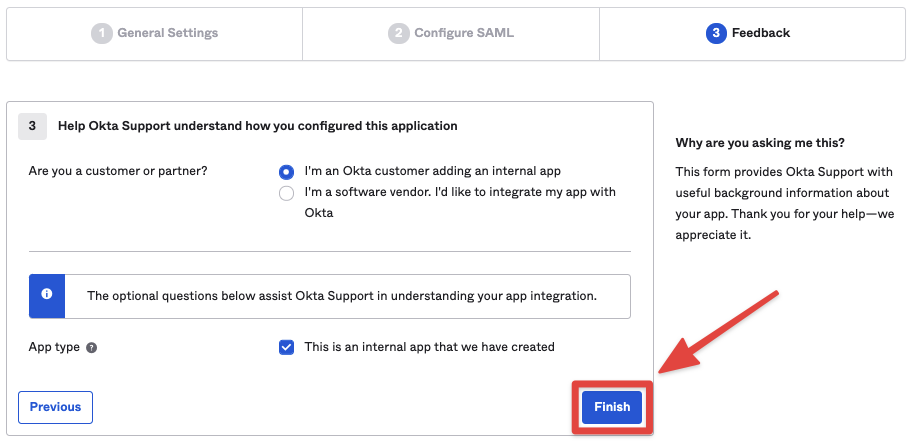

Feedback에 적절히 답변하고 Finish를 클릭합니다.

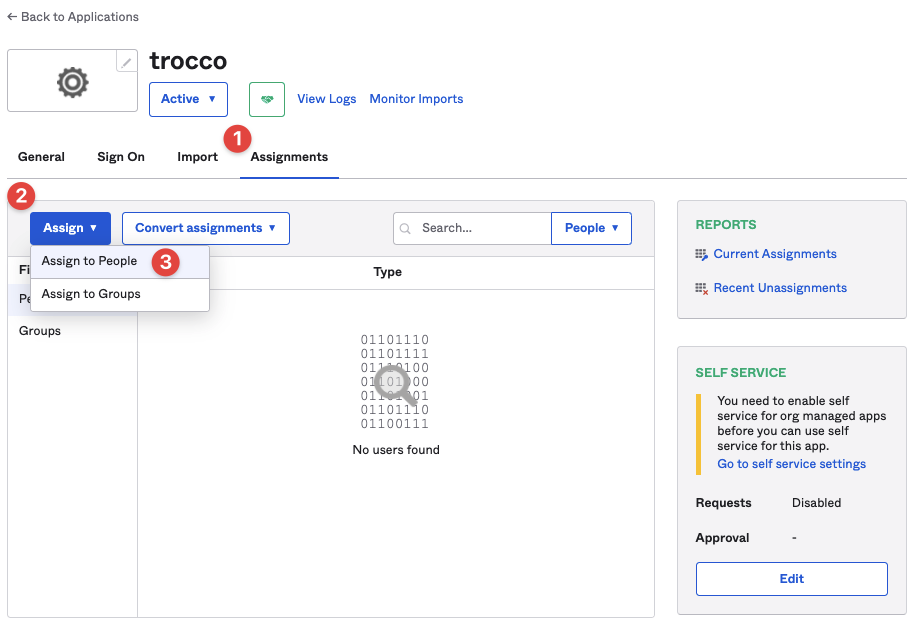

STEP2 사용자 및 그룹 할당하기

Assignments > Assign을 클릭한 후 Assign to People 또는 Assign to Groups에서 적절히 할당하세요.

STEP3 IdP 메타데이터 가져오기

-

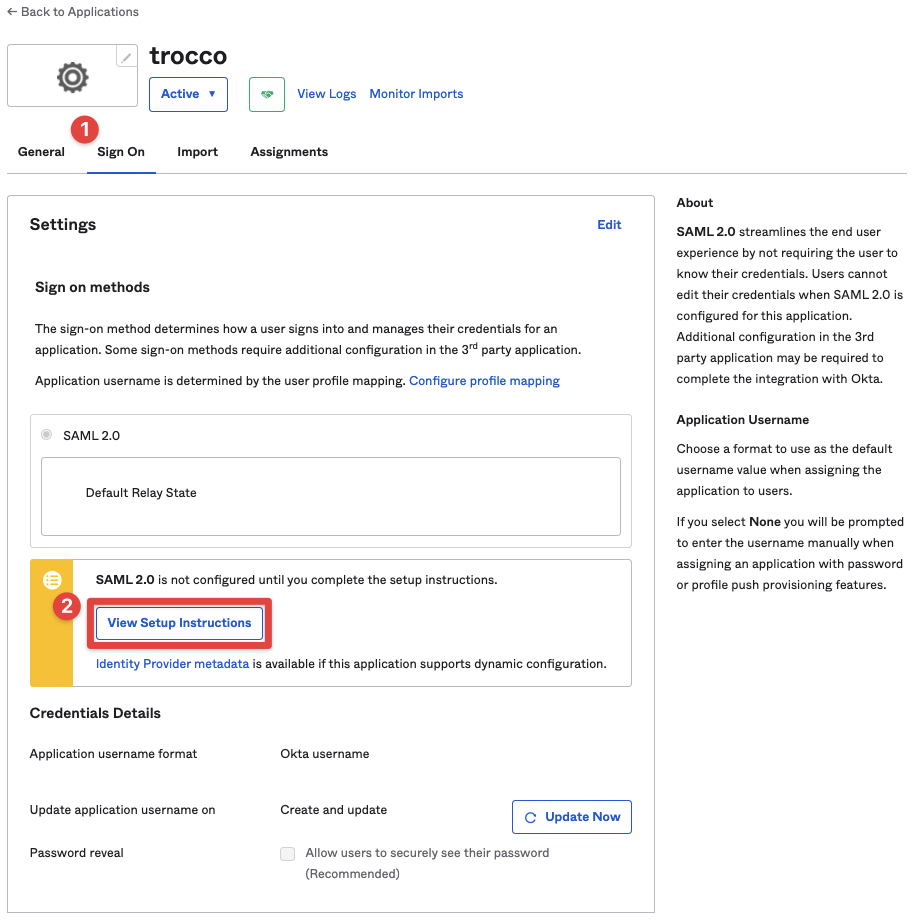

Sign On > View Setup Instructions를 클릭합니다.

-

표시된 화면 하단의 Optional을 클릭합니다.

Provide the following IDP metadata to your SP provider가 표시됩니다.

표시되는 메타데이터를 기록해 주세요.

Entra ID(구 Azure AD)를 사용하는 경우 로그인 URL, 릴레이 상태, 로그아웃 URL을 설정할 필요가 없습니다.

식별자 및 응답 URL을 설정하십시오.

- 식별자

https://trocco.io/を指定します.

- 응답 URL- 사전 준비에서 취득한 ACS_URL을 지정합니다.

TROCCO(SP) 측 설정

TROCCO에 IdP 메타데이터를 등록합니다.

-

TROCCO 화면 우측 상단의 이메일 주소 부분 > 계정 보안을 클릭한 후, SAML 인증을 사용한 SSO에서****활성화하기를 클릭합니다.

-

STEP3 IdP 메타데이터 가져오기에서 가져온 값을 입력하고 저장을 클릭합니다.

TROCCO의 로그인 방법으로 비밀번호 인증을 비활성화하고 SSO만 이용하는 경우, SAML 인증을 통한 로그인을 필수로 사용하도록 설정해 주세요.

SAML 인증 설정 전과 마찬가지로 사용자를 초대할 수 있습니다.

단, 이 때 IdP에서 지정한 사용자의 이메일 주소와 TROCCO에 추가하는 이메일 주소를 반드시 일치시켜야 합니다.